تعرف على DDoS Attack، ddos ماهو، انواع الهجمات الالكترونية المرتبطة بها، أكبر هجمات حجب الخدمة DDoS في التاريخ، طرق التصدي لهجمات ديدوس DDoS.

في عالمنا الرقمي اليوم، أصبح الاتصال المستمر بالإنترنت ضرورة لا غنى عنها للأعمال، ولاعبي الألعاب الإلكترونية، وحتى للمستخدمين العاديين. ومع ذلك، تُعد هجمات حجب الخدمة DDoS واحدة من أخطر التهديدات التي تواجه استقرار الإنترنت. يمكن لهذه الهجمات أن تُغرق المواقع الإلكترونية والخوادم والشبكات بحركة مرور وهمية هائلة، ما يؤدي إلى توقف الخدمة، خسائر مالية، وتجربة استخدام سيئة.

فهم هجمات DDoS – كيفية عملها، أنواعها، وتأثيراتها التاريخية – أمر أساسي لكل من يعتمد على الإنترنت. إضافةً إلى ذلك، فإن الإجراءات الاستباقية مثل استخدام أقوى VPN ضد DDoS Attack، مثل iTop VPN، يمكن أن تشكل خط الدفاع الأول، حيث تقوم بإخفاء عنوان DDoS Attack IP، وتصفيه الحركة الضارة، والحفاظ على اتصال آمن وسريع حتى أثناء الهجوم.

هذا الدليل سيأخذك خطوة بخطوة لفهم كل ما تحتاج إليه حول ماذا تعني DDoS؟، بدءاً من آلية عملها، مروراً بأكبر الهجمات المسجّلة في التاريخ، وصولاً إلى استراتيجيات الحماية من هجمات DDoS Attack، مع تسليط الضوء على فوائد استخدام iTop VPN سواء للحماية الشخصية أو لحماية الأعمال من الهجمات الالكترونية والحماية منها.

DDoS Attack هو محاولة خبيثة لإغراق خادم أو شبكة أو خدمة على الإنترنت بحركة مرور (Traffic) قادمة من مصادر متعددة، مما يجعلها غير متاحة للمستخدمين الشرعيين. على عكس هجوم حجب الخدمة التقليدي (DoS) الذي ينطلق من مصدر واحد، تستغل هجمات DDoS شبكات من الأجهزة المخترَقة — والمعروفة باسم شبكات البوت نت — لإطلاق هجمات واسعة النطاق.

يمكن أن تكون أهداف هجمات DDoS ما يلي:

مواقع الشركات ومنصات التجارة الإلكترونية

خوادم vpn العاب على الإنترنت

المؤسسات المالية وأنظمة البنوك

أجهزة الكمبيوتر الشخصية في حالات متطرّفة

قد يكون تأثير هجوم DDoS ناجح شديدًا، إذ يؤدي إلى توقف الخدمة (downtime)، خسائر في الإيرادات، تضرر السمعة، وإمكانية حدوث اختراقات أمنية. لذلك فإن فهم هذه الهجمات أمر حاسم للشركات ومقدمي الخدمات عبر الإنترنت والمستخدمين الأفراد الذين يرغبون في حماية أصولهم الرقمية.

تستغل DDoS Attack ثغرات في الشبكة أو الخادم أو التطبيقات لإغراق الهدف. عادةً ما تشتمل عملية الهجوم على المراحل التالية:

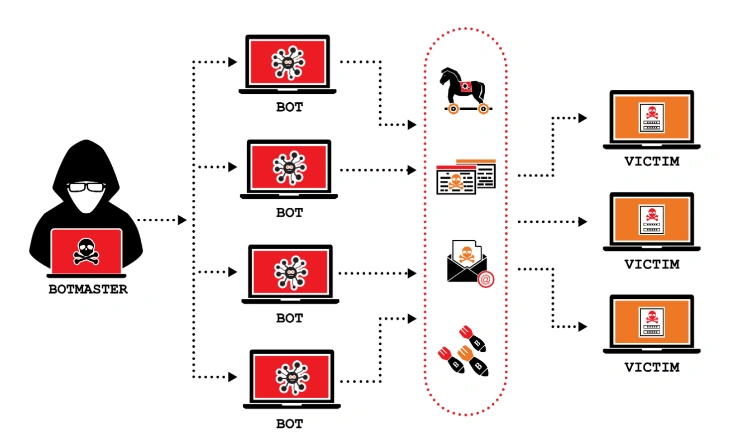

1. تشكيل شبكة بوت نت (Botnet Formation):

يقوم المهاجمون بإصابة أجهزة ببرمجيات خبيثة لإنشاء شبكة من الأنظمة المخترَقة، تُعرف بالبُوت نت، القادرة على تنفيذ هجمات منسّقة.

2. خوادم القيادة والتحكّم (Command & Control - C&C):

يدير المهاجمون شبكة البوت نت عبر خادم مركزي أو بنية تحكمية، حيث يرسلون أوامر لاستهداف عناوين IP أو خدمات محددة.

3. فيضان حركة المرور (Traffic Flooding):

تولّد شبكة البوت نت حركة مرور هائلة، سواء على شكل حزم بيانات، أو طلبات، أو محاولات اتصال، مما يُشبع موارد الشبكة أو الخادم المستهدف.

4. استنفاد الموارد (Resource Exhaustion):

تُصبح موارد الهدف مُحمّلة بشكل زائد، ما يؤدي إلى بطء الأداء، انقطاع الاتصالات، أو توقف كامل عن الخدمة.

5. تأثير على المستخدمين(Impact on Users):

لا يتمكّن المستخدمون الشرعيون من الوصول إلى الخدمة، مما يسبب اضطرابًا وربما خسائر مالية أو أضرارًا للسمعة.

غالبًا ما تدمج هجمات DDoS الحديثة تقنيات متعددة لتجاوز تدابير الأمن وزيادة مستوى التشويش والضرر.

يمكن تصنيف هجمات هجمات حجب الخدمة DDoS بناءً على الطبقة المستهدفة من الشبكة. إن فهم هذه الأنواع يساعد في تصميم استراتيجيات فعالة للتصدي لها.

تركّز هذه الهجمات على استهلاك عرض النطاق الترددي (Bandwidth) للهدف. الهدف هو إغراق الشبكة ومنع المستخدمين الشرعيين من الوصول إلى الخدمات.

أمثلة: فيضانات UDP، فيضانات ICMP، هجمات تضخيم DNS

القياس: بالبتات في الثانية (bps)

تستغل هذه الهجمات الثغرات في بروتوكولات الشبكة أو موارد الخادم، وتهدف إلى استنفاد قدرة الهدف.

أمثلة: هجوم SYN Flood، هجوم Ping of Death، هجوم Smurf

القياس: الحزم في الثانية (pps)

هذه الهجمات متقدمة وتستهدف خدمات أو تطبيقات محددة. غالبًا ما تُحاكي سلوك المستخدم الطبيعي، مما يجعل اكتشافها صعبًا.

أمثلة: هجمات HTTP Flood، هجوم Slowloris، هجمات XML-RPC

القياس: الطلبات في الثانية (rps)

الكثير من هجمات DDoS الحديثة تجمع بين أكثر من نوع واحد لتفادي أنظمة الحماية. قد يستهدف الهجوم الواحد في الوقت نفسه عرض النطاق، البروتوكولات، والتطبيقات.

بعض الهجمات أصبحت مشهورة بسبب ضخامتها وتأثيرها الكبير:

GitHub 2018: بلغ ذروته 1.35 تيرابت في الثانية، وتم احتواؤه عبر حلول قائمة على السحابة.

Dyn DNS 2016: استهدف مزوّد خدمة DNS، ما تسبب في انقطاع خدمات مثل تويتر، سبوتيفاي، ونيتفلكس باستخدام شبكات بوت نت من أجهزة إنترنت الأشياء (IoT).

AWS 2020: تعرّضت لهجوم بلغ 2.3 تيرابت في الثانية، مما أظهر قدرة مزوّدي الخدمات السحابية على التصدي.

Estonia 2007: أدت التوترات السياسية إلى هجمات على مواقع حكومية وبنوك ووسائل إعلام، وتُعتبر من أوائل أمثلة الحرب السيبرانية.

هجمات أخرى بارزة: استهدفت منصات ألعاب ومتاجر إلكترونية خلال فترات الذروة، مسببة خسائر مالية بملايين الدولارات.

تُبرز هذه الحوادث أهمية وجود أنظمة الحماية من هجمات DDoS وتخطيط أمني استباقي قوي.

رغم أنه لا توجد وسيلة تضمن الحماية من هجمات DDoS بنسبة 100%، إلا أن هناك استراتيجيات متعددة يمكن أن تقلل من المخاطر وتُحسّن مستوى الأمان الرقمي:

1. خدمات الحماية من DDoS Attack

توفّر هذه الخدمات المتخصصة (خصوصًا المعتمدة على السحابة) قدرات لامتصاص الهجمات واسعة النطاق، وتصفي حركة المرور الضارة قبل وصولها إلى البنية التحتية.

2. شبكات توصيل المحتوى (CDNs)

توزّع شبكات CDN حركة المرور عبر عدة خوادم، مما يقلل من احتمالية فشل نقطة واحدة ويُخفف من أوقات التوقف عن الخدمة.

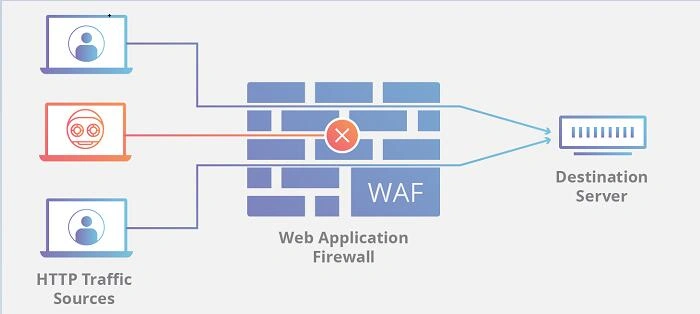

3. الجدران النارية وأنظمة منع التسلل

يمكن للجدران النارية المتطورة وأنظمة IPS التعرف على أنماط حركة مرور غير اعتيادية وحجب الطلبات الضارة بشكل تلقائي.

4. تحديد المعدل وتصفيه حركة المرور (Rate Limiting)

ضبط الخوادم لتقييد عدد الطلبات لكل عنوان IP، مع تصفيه الأنشطة المشبوهة، يمكن أن يمنع الهجمات الصغيرة من التصاعد.

5. التحديثات الدورية وسد الثغرات الأمنية

الحفاظ على أنظمة التشغيل والتطبيقات وأجهزة الشبكة محدثة يقلل من نقاط الضعف التي قد يستغلها المهاجمون.

6. خطط الاستجابة للحوادث

وجود خطة استجابة واضحة يضمن قدرة الفرق التقنية على التفاعل بسرعة، مما يقلل من وقت التوقف ويسرع عملية استعادة الخدمات.

يُعتبر الـVPN (الشبكة الافتراضية الخاصة) أداة أساسية لحماية الأفراد والمؤسسات الصغيرة من مخاطر هجمات ديدوس. فيما يلي كيف يسهم الـVPN في الحماية من DDoS Attack:

1. إخفاء عنوان ip: يقوم الـVPN بإخفاء عنوان DDoS Attack IP الحقيقي عبر تمرير الحركة من خلال خادم آمن، ما يمنع المهاجمين من استهداف جهازك بشكل مباشر.

2. تصفيه حركة المرور: بعض خدمات vpn للكمبيوتر مثل iTop VPN تستخدم خوادم متقدمة لتصفية الحركة الضارة وامتصاص أحمال الهجمات المحتملة، مما يحافظ على استقرار اتصالك.

3. حماية الألعاب الإلكترونية: يُعد لاعبو الألعاب من أكثر الأهداف شيوعًا لهجمات ديدوس. الـVPN يساعد على منع الخصوم من شن هجمات تهدف لقطع الاتصال أو تعطيل تجربة اللعب.

4. حماية بيئة العمل عن بُعد: مع انتشار العمل عن بُعد، يضمن الـVPN أن اتصالات الموظفين مع شبكات الشركات محمية من أي هجمات حجب الخدمة DDoS تستهدف عناوين IP مكشوفة.

5. الاتصالات المُشفرة: يقوم الـVPN بتشفير حركة الإنترنت، مما يصعّب على المهاجمين اعتراض أو تعديل أو إغراق الاتصالات.

6. الدمج مع وسائل الحماية الأخرى: رغم أن الـVPN فعّال في الحماية الشخصية، إلا أنه على المؤسسات دمجه مع:

خدمات التخفيف السحابي من هجمات DDoS

الجدران النارية وأنظمة منع التسلل

أدوات مراقبة حركة المرور

هذا النهج متعدد الطبقات يضمن اقوى حماية ضد DDoS Attack سواء كانت الهجمات فردية أو واسعة النطاق.

لا يُعتبر iTop VPN مجرد أداة لتجاوز القيود الجغرافية، بل هو حل متكامل لتوفير الحماية من هجمات DDoS Attack والتهديدات الإلكترونية الأخرى. تم تصميم ميزاته خصيصًا للأفراد، لاعبي الألعاب الإلكترونية، والعاملين عن بُعد الذين يحتاجون إلى حماية موثوقة واتصال عالي السرعة.

1. إخفاء عنوان ip الخاص بي:

من خلال إخفاء عنوان DDoS Attack IP الحقيقي، يمنع iTop VPN المهاجمين من استهداف جهازك الشخصي. هذه الميزة مهمة بشكل خاص للاعبين أو المستخدمين الذين يصلون إلى خدمات حساسة.

2. خوادم مضادة لهجمات ديدوس:

يوفّر iTop VPN خوادم متخصصة مصممة لامتصاص وتخفيف حركة المرور الضارة، مما يحافظ على استقرار اتصالك حتى أثناء محاولات الهجوم.

3. شبكة عالية السرعة:

على عكس بعض برامج VPN التي تُبطئ الاتصال، يحافظ iTop VPN على سرعة عالية، مما يضمن استمرارية اللعب والبث والعمل عن بُعد دون انقطاع، مع الحماية من DDoS Attack.

4. تغطية خوادم عالمية:

بفضل خوادمه المنتشرة في عدة دول، يساعد iTop VPN على تجاوز القيود الجغرافية وتوزيع حركة المرور لتقليل خطر الهجمات الالكترونية أو هجمات ديدوس المحلية.

5. تشفير كامل للبيانات:

يتم تشفير حركة المرور من طرف إلى طرف، مما يجعل من الصعب على المهاجمين اعتراض أو التلاعب بالبيانات، ويقلل من خطر الهجمات الالكترونية والحماية منها.

6. واجهة سهلة الاستخدام:

تم تصميم iTop VPN ليكون مناسبًا للجميع، سهل التثبيت والاستخدام على أنظمة ويندوز، macOS، أندرويد وiOS. لا تحتاج أن تكون خبيرًا تقنيًا للاستفادة من افضل vpn للكمبيوتر حماية من DDoS.

حماية الألعاب الإلكترونية: يمنع الخصوم من شن هجمات حجب الخدمة DDoS التي تهدف إلى فصل اللاعبين أو تعطيل الجلسات.

خصوصية العمل عن بُعد: يحمي اتصالات الموظفين مع الشبكات المؤسسية من أي هجمات مباشرة.

أمان شبكات Wi-Fi العامة: يوفّر حماية من هجمات ديدوس وغيرها من التهديدات عند الاتصال بشبكات عامة.

خطط مرنة: يوفّر vpn مجاني بحد يومي لحركة المرور، بالإضافة إلى خطط مميزة للوصول غير المحدود وبسرعات عالية.

بنية تحتية مخصصة لمكافحة DDoS Attack: على عكس برامج VPN العادية، يتضمن iTop VPN خوادم محسّنة للتصدي للهجمات.

أداء بلا تنازلات: يحافظ على اتصال سريع ومستقر مع أمان قوي.

دعم شامل للأنظمة: يعمل على جميع الأجهزة (ويندوز، ماك، أندرويد، iOS).

سهولة التثبيت والاستخدام: لا حاجة لإعدادات معقدة — ضغطة واحدة تكفي للاتصال والبقاء محميًا.

من خلال دمج iTop VPN في استخدامك اليومي للإنترنت، لن تحصل فقط على الخصوصية، بل ستحصل على طبقة موثوقة من الحماية من هجمات DDoS Attack، مما يضمن لك تجربة إنترنت أكثر أمانًا، انسيابية، وخالية من الانقطاعات.

تجنّب كشف عنوان IP علنًا: لا تشارك عنوانك في المنتديات، ألعاب الأونلاين أو شبكات التواصل الاجتماعي، لأنه قد يُستغل في شن هجمات ديدوس.

اختيار VPN قوي: احرص على استخدام برنامج يحتوي على خوادم عالية السرعة وميزات الحماية من DDoS Attack مثل iTop VPN الذي يُعتبر اقوى VPN ضد DDoS Attack.

استضافة مُدارة مع حماية مدمجة: إذا كنت تدير موقعًا إلكترونيًا، اختر استضافة تُوفّر خدمة الحماية من هجمات DDoS بشكل افتراضي.

المراقبة الدورية: راقب حركة المرور وسجلات الخادم باستمرار لرصد أي نشاط غير معتاد قد يشير إلى بداية هجوم.

1. هل يمكن أن تتسبب هجمات DDoS في تلف جهاز الكمبيوتر؟

عادةً ما تستهدف هجمات DDoS الشبكات والخوادم، ولكن الأجهزة المشاركة في شبكات البوت نت قد تُصاب ببرمجيات خبيثة.

2. كيف يمكنني اكتشاف هجوم DDoS؟

يمكنك ملاحظة بطء شديد في سرعة الإنترنت، صعوبة في الوصول إلى المواقع، أو انقطاع مفاجئ ومتكرر في الاتصال.

3. هل استخدام VPN يوقف جميع هجمات DDoS؟

يساعد VPN مثل iTop VPN في إخفاء عنوان IP الشخصي ومنع الاستهداف المباشر، لكنه لا يُغني عن حلول التخفيف الاحترافية في حال الهجمات الضخمة واسعة النطاق.

4. هل هجمات DDoS غير قانونية؟

نعم، هجمات DDoS غير المصرح بها تُعتبر جريمة في معظم الدول وتُعرّض القائمين بها لعقوبات صارمة.

5. كيف يمكنني حماية حساب الألعاب الخاص بي؟

استخدم VPN لإخفاء عنوان IP، حافظ على تحديث نظامك بشكل مستمر، وتجنّب مشاركة عنوانك الحقيقي مع الآخرين.

6. هل يمكن للشركات الاعتماد على VPN وحده للحماية من DDoS؟

يُعتبر VPN أداة مهمة لتأمين الموظفين عن بُعد ونقاط الاتصال، لكن الشركات تحتاج أيضًا إلى خدمات التخفيف السحابية وحلول أمن شبكي متقدمة لضمان حماية كاملة.

7. هل يمكن إيقاف هجوم DDoS يدويًا؟

إيقاف هجوم DDoS يدويًا أمر صعب جدًا، لأن الهجمات تتم عبر آلاف أو ملايين الأجهزة في وقت واحد. الحل الأمثل هو استخدام خدمات متخصصة في التخفيف (Mitigation) أو الاعتماد على مزوّد VPN وخوادم محمية.

8. كيف يخفي VPN عنوان IP ضد DDoS Attack؟

يقوم VPN بتشفير اتصالك وتوجيهه عبر خادم وسيط، مما يُخفي عنوان IP الحقيقي الخاص بك. بذلك، إذا حاول المهاجمون تنفيذ هجوم DDoS، فسيستهدفون عنوان الخادم وليس جهازك مباشرة.

9. ما هي شبكة VPN التي تتمتع بأفضل حماية من هجمات DDoS؟

من بين الخيارات المتاحة، يُعتبر iTop VPN من أقوى الشبكات، حيث يوفّر خوادم عالية السرعة مع حماية مدمجة ضد هجمات DDoS، بالإضافة إلى خطة مجانية مناسبة للاستخدام الشخصي.

10. هل تحميك شبكة VPN من الهجمات الإلكترونية؟

نعم، يمكن لـ VPN مثل iTop VPN حمايتك من أنواع متعددة من التهديدات الإلكترونية عبر تشفير بياناتك وإخفاء هويتك على الإنترنت، لكنه لا يغني عن استخدام برامج مكافحة الفيروسات وجدران الحماية.

تُعد هجمات DDoS Attack تهديدًا سيبرانيًا خطيرًا ومتزايدًا. إن فهم أنواعها، تاريخها، وآليات عملها أمر بالغ الأهمية للتحضير واتخاذ التدابير المناسبة.

بالنسبة للأفراد والفرق الصغيرة، يوفّر iTop VPN حماية عملية من هجمات ديدوس DDoS من خلال إخفاء عنوان IP، تصفية حركة المرور، وتقديم اتصالات مشفرة وعالية السرعة. عند دمجه مع إجراءات وقائية أخرى مثل الجدران النارية، شبكات توصيل المحتوى (CDNs)، ومراقبة حركة المرور، فإنه يضمن حماية قوية وتجربة إنترنت سلسة دون انقطاع.

التحرك الاستباقي باستخدام VPN واتباع استراتيجيات الحماية من DDoS Attack أمر ضروري للبقاء آمنًا في البيئة الرقمية اليوم.

خوادم مجانية بدون تسجيل

أكثر من 3200 خادم حول العالم

عناوين IP مخصصة

مانع إعلانات وخدمة بروكسي

يدعم ويندوز 11/10/8/7

اترك تعليقك لن يتم نشر عنوان بريدك الإلكتروني.